ブログ BLOG

- 作成日時

- 2021-07-07

- 照会

- 27098

遠隔制御(RDP)方式で夜間など、脆弱な時間帯に密かに接続してファイル暗号化を進めるCrySisランサムウェア(Ransomware)は、

攻撃者がPC画面を直接見ながら感染を進行させるため、セキュリティソリューションを容易に無力化させることができます。

代表的な攻撃パターンを見てみると、外部からパスワードを取得して遠隔デスクトップ接続が行われた場合、

(1)実行中のアンチウイルス ソフトウェアを終了。

(2)Advanced IP Scanner v2.5バージョンを通じて内部ネットワーク接続情報を収集。

(3)Process Hackerプログラムによって終了されていない様々なプロセスを終了。

(4)ランサムウェア実行。

CrySisランサムウェアはこのような感染方法により、ワクチンプログラムですでに探知される悪性ファイルを手軽に使用しており、

感染時にプログラムフォルダなどインストールされた様々なアプリケーション関連ファイル(.dll、.exe、.sysなど)のほとんどを暗号化してシステムを正常に利用できなくします。

ところが、2019年1月前後頃からCrySisランサムウェアと非常に類似しており、

遠隔接続でアクセスしてファイル暗号化を試みるPhobosランサムウェア(Ransomware)が出現し、被害が広がっています。

.ID-<Random>.[admin@decryption.biz].phobos

.ID-<Random>.[altiselfde1981@aol.com].phobos

.ID-<Random>.[bad_boy700@aol.com].phobos

.ID-<Random>.[barcelona_100@aol.com].phobos

.ID-<Random>.[black_flame0@aol.com].phobos

.ID-<Random>.[conquewedto1977@aol.com].phobos

.ID-<Random>.[porejunlars1975@aol.com].phobos

.ID-<Random>.[upgrade@cock.li].phobos

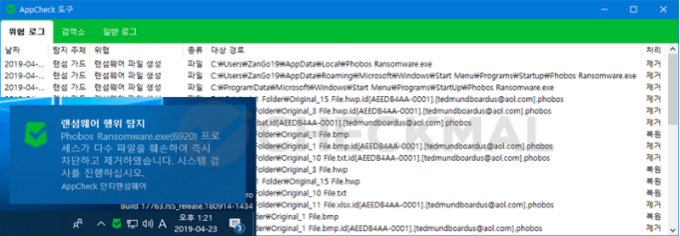

AppCheckの検知によって確認されたPhobosランサムウェアの様々な変種は、上記のようなパターンでファイル暗号化を進めており、

その他にも多数の変種が存在すると思われます。

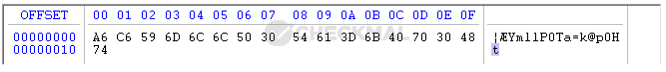

特に、該当ランサムウェアは、任意の場所にexec.exe悪性ファイル生成とともに、

同一フォルダの位置にk.txtファイル(0x10)を追加生成し、該当鍵情報を参照してファイルの暗号化を進める実行条件があります。

ところが、最近すでに知られているPhobosランサムウェアがファイルの暗号化パターンや実行条件が変更された形で感染することが確認されたので、見ていきましょう。

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\exec.exe

C:\Users\%UserName%\AppData\Local\exec.exe

C:\Users\%UserName%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\exec.exe

実行された Phobos ランサムウェアは、開始プログラムフォルダなどに独自に複製して生成し、

これによりWindows 開始時に自動的に実行されるよう構成されています。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- exec = C:\Users\%UserName%\AppData\Local\exec.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- exec = C:\Users\%UserName%\AppData\Local\exec.exe

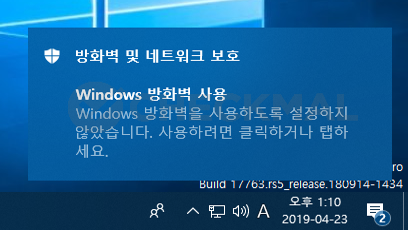

実行されたPhobos・ランサムウェアはWindowsファイアウォール機能の無力化目的で"netsh advfirewall set currentprofile state off、

netsh firewall set opmode mode=disable"コマンド実行を通じて無効化されます。

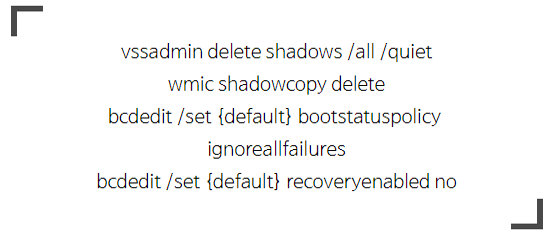

その後、ファイル暗号化以前およびファイル暗号化完了時点で 4つのコマンド処理を通じて

ファイルおよびシステム復旧ができないように処理します。

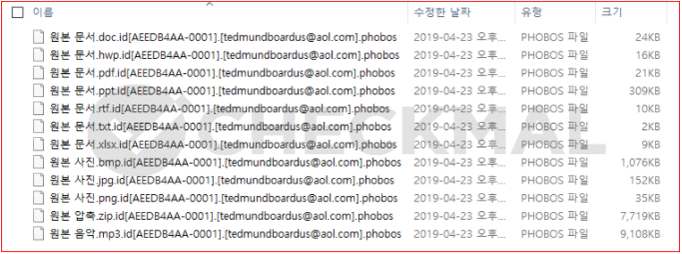

暗号化されたファイルパターンを確認してみると.id[<Random>-<Random>]。[tedmundboardus@aol.com]。phobos形式に変更されたことを確認することができ、

今回の変種の場合、従来とは異なりProgramフォルダに存在するファイルに触れないため、暗号化完了時間に所要する時間が早くなったという特徴があります。

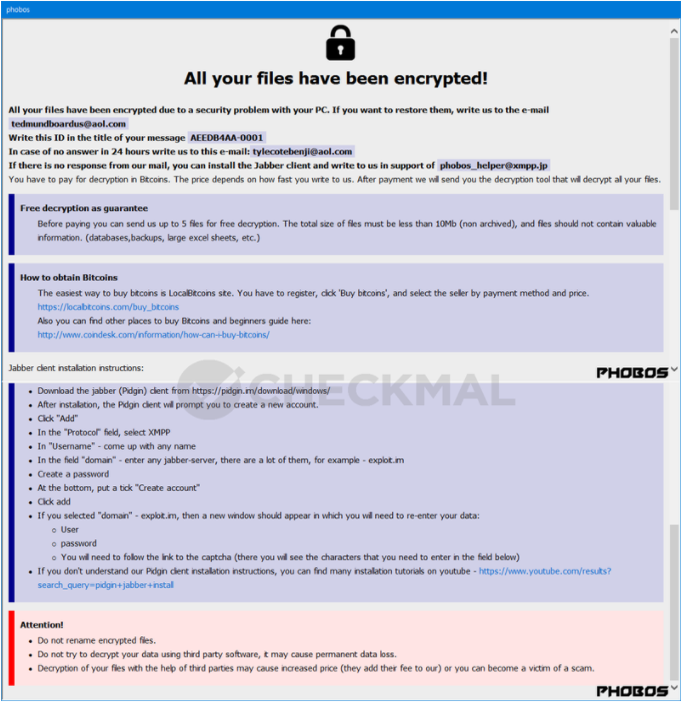

最終的にファイル暗号化完了後には次のような決済案内ファイルを生成して,電子メール及びJabberのメッセンジャーを通じた連絡を誘導しています。

C:\Users\%UserName%\Desktop\info.hta

C:\Users\%UserName%\Desktop\info.txt

C:\Users\Public\Desktop\info.hta

C:\Users\Public\Desktop\info.txt

<ドライブ文字>:\info.hta

<ドライブ文字>:\info.txt

今までCrySis、Phobosランサムウェアの活動中、AppCheckによって検知された内訳を調査すると、

CrySisランサムウェア感染を試みたPCで一定時間が経過した後、Phobosランサムウェア感染の試みがあった時点から見ると

遠隔制御方式によりランサムウェアを流布する組織は一致するものと思われます。

AppCheckアンチランサムウェアは、Phobosランサムウェアによってファイル毀損行為が発生する場合、

遮断および遮断以前に一部毀損されたファイルの復元をサポートしています。

CrySis、GandCrab、Phobosランサムウェア系の流布方式の中には、遠隔制御機能を使用するシステムのうち、

外部ネットワークに露出して類推可能なパスワードを使用する点を利用して密かに接続し、ランサムウェア実行による被害を誘発します。

特に攻撃が行われたシステムは今後も継続的に攻撃標的になるという点で、遠隔制御を許可したシステムは、

必ずパスワード強化やセキュリティ措置を通じて許可されていない匿名の攻撃者が接続しないよう、事前に対策しましょう。