ブログ BLOG

- 作成日時

- 2021-10-06

- 照会

- 18135

新型コロナウイルス(COVID-19)の大流行し、ランサムウェアの製作などにコロナウイルスを利用されたことが多数ありました。

最近発見されたRapidランサムウェア系の場合、コロナウイルスワクチンと関連付けた変種が製作されていることが確認されたので、確認してみましょう。

参考までに、Rapidランサムウェアの場合、以前ブログで紹介したことがありますので、主な機能を参考にしてください。

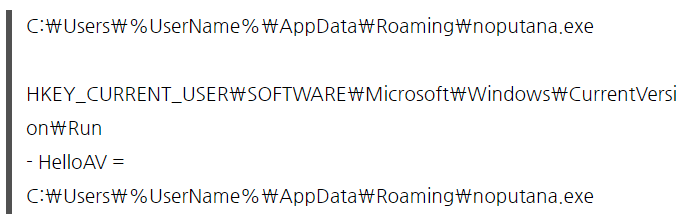

実行されたランサムウェアは、「%AppData%\noputana.exe」ファイル名で自己複製し、Windows起動時にHelloAV自動実行値を用いて動作するように構成されています。

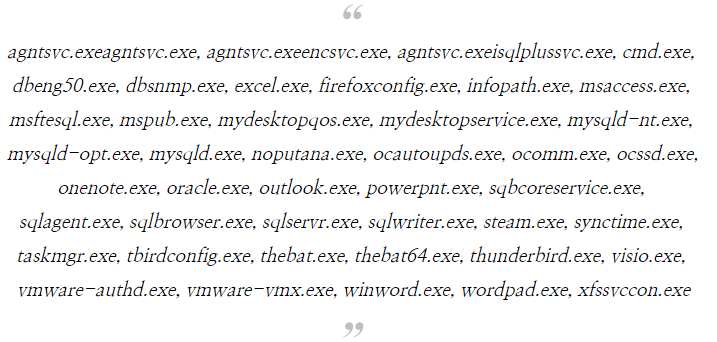

ファイル暗号化以前に、上記の指定されたプロセスが動作時に終了処理し、ファイル暗号化が円滑に行われるよう処理します。

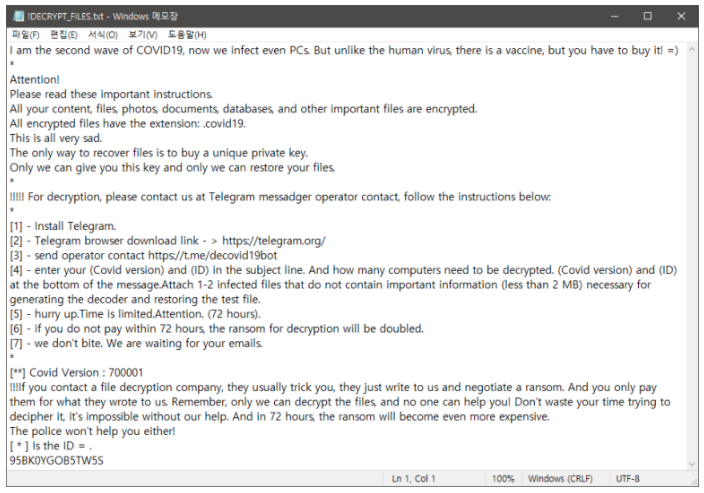

暗号化対象ファイルは<Randomファイル名>.covid19形式に変更され、従来のどのファイルが何の名前に修正されたのかはわかりかねます。

また、暗号化対象フォルダごとにuserkey.dat暗号化キーファイルを生成し、ファイルはその後復旧ツールとしてファイル復元時に必要になることがあります。

生成された!DECRYPT_FILES.txt決済案内ファイルでは、"I am the second wave of COVID19, now we infectevenPCs. Butunlike the human virus, there is a vaccine, but you have to buy it!=)」を通して、自分を2次CVOID19の波だと言及し、ヒトウイルスと違いワクチンがあるのでお金を支払うようにという内容が含まれています。

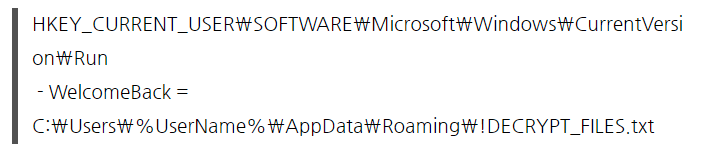

また、このメッセージは、Windows 起動ごとに WelcomBack の自動実行値によって表示されるように登録されています。

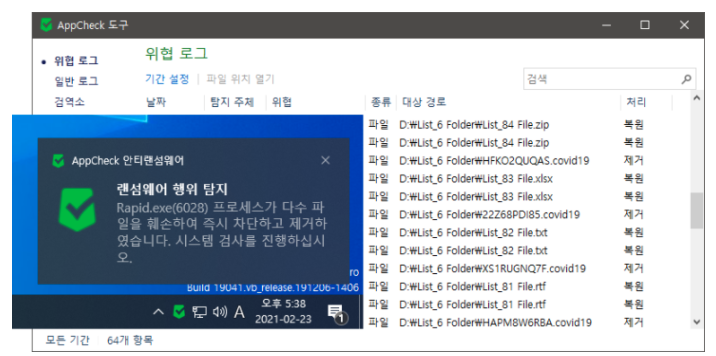

AppCheckは、Rapidランサムウェア(<Randomファイル名>.covid19)によってファイル毀損が発生した場合、遮断·遮断以前に一部毀損されたファイルに対する自動復元をサポートしています。

そのランサムウェアの流布方法や実際の被害程度は不明ですが、2021年2月中旬頃に検知が確認されており、実際に海外等で密かに流布が行われていた可能性がありますので、疑わしいファイルの実行により、ランサムウェアの被害が発生しないよう注意してください。