ブログ BLOG

- 作成日時

- 2021-10-19

- 照会

- 17571

2020年6月にVirusTotal検査サービスに初登録されたFlyBoxランサムウェア(v3.3)はPythonで

作成され、.FlyBoxファイル拡張名で暗号化を行った後、メッセージウィンドウを生成する特徴がありました。

ところで、最近メキシコでFlyBoxランサムウェアと同じ変種のLeetCryランサムウェア(v3.5)の2種が検知されたのでみてみましょう。

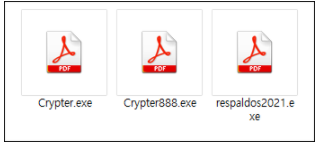

まず、LeetCryランサムウェアの実行場所は、ダウンロードフォルダ、またはユーザー臨時フォルダ、その他の様々な場所で、様々なファイル名で実行され、ファイルはすべて、PDF文書ファイルのアイコンの形をしています。

1.LeetCryランサムウェア(v3.5): .LEETCRY

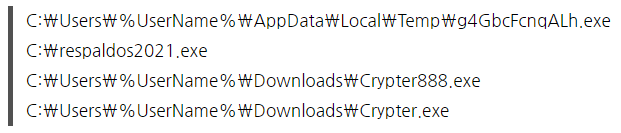

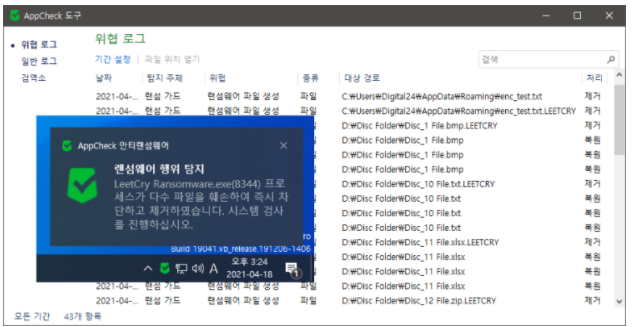

実行されたランサムウェアは、.LEETCRYファイル拡張名で暗号化対象ファイルを暗号化処理し、"C:\Windows\system32\cmd.exe /c "schtasks /create /tn updater47 /sc once /sd 01/01/1901 /tr "vssadmin Delete Shadows /All /Quiet" /st 00:00 /rl highest /ru SYSTEM /f""作業スケジューラーの登録値を追加します。

追加されたupdater47作業スケジューラーは、実行を通してシステム復元の無力化(vssadmin Delete ShadowsAllQuiet)を試み、"C:\Windows\system32\cmd.exe /c "schtasks /delete /tn updater47 /f""コマンド処理によって自動削除されます。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- Crypter= <ランサムウェア実行ファイル>

また、Crypter開始プログラムの登録値を追加して、Windows起動時に自動再実行するよう構成されています。

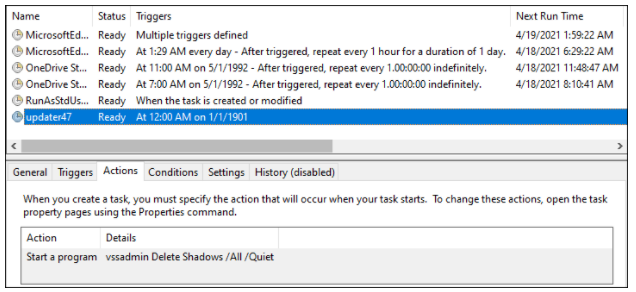

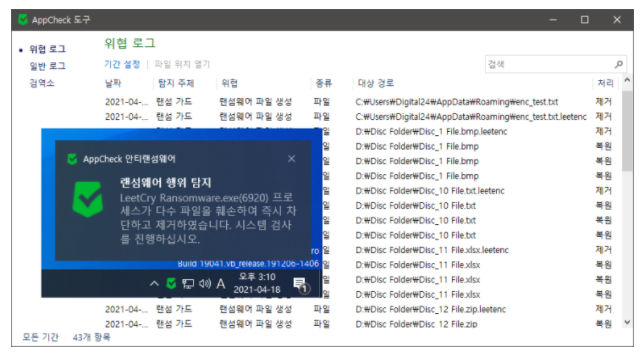

AppCheckは、LeetCryランサムウェア(v3.5)によってファイルの暗号化が進められる場合、遮断および遮断以前に一部毀損されたファイルの自動復元をサポートしています。

2.LeetCry ランサムウェア (v3.5) : .leetenc

また、他の変種を通して実行されたランサムウェアには、.leetencファイル拡張名で暗号化を行い、作ほど紹介した機能のように、作業スケジューラー登録によるシステムの復元無力化と開始プログラム登録による自動実行機能が含まれています。

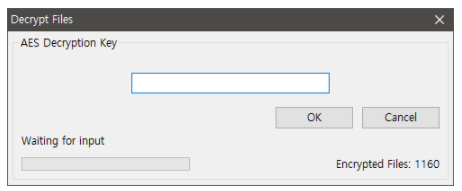

ファイル暗号化が完了した環境では、LEETCRYのメッセージウィンドウ生成し、ファイル暗号化の事実を案内しています。

案内に従って、ビットコイン暗号通貨決済が行われた状態で、ファイル復旧のためにはAES復旧キー入力を通して進められるように作成されています。

AppCheckは、.leetencファイル拡張名で暗号化を試みるLeetCryランサムウェア(v3.5)行為に対して、遮断および遮断以前に毀損されたファイルの自動復元をサポートしています。

現在、LeetCryランサムウェア(v3.5)の正確な流布方式は確認されていませんが、遠隔制御(RDP)方式でシステムにアクセスし、様々な位置でランサムウェアファイル実行を通じて暗号化を進めているものと考えられます。そのため、遠隔制御を許可したシステム環境では、アカウントパスワード、ポート番号、Windowsアップデート、ファイアウォール設定による制限されたアクセスなど、外部から任意にシステムにアクセスできないようにセキュリティを強化してください。