ブログ BLOG

- 作成日時

- 2021-09-14

- 照会

- 22405

AppCheck検知基準で2020年11月~2021年2月頃まで流布活動が確認されていたZeppelinランサムウェア(Ransomware)ですが、2021年7月から再び新しい変種が検出されています。

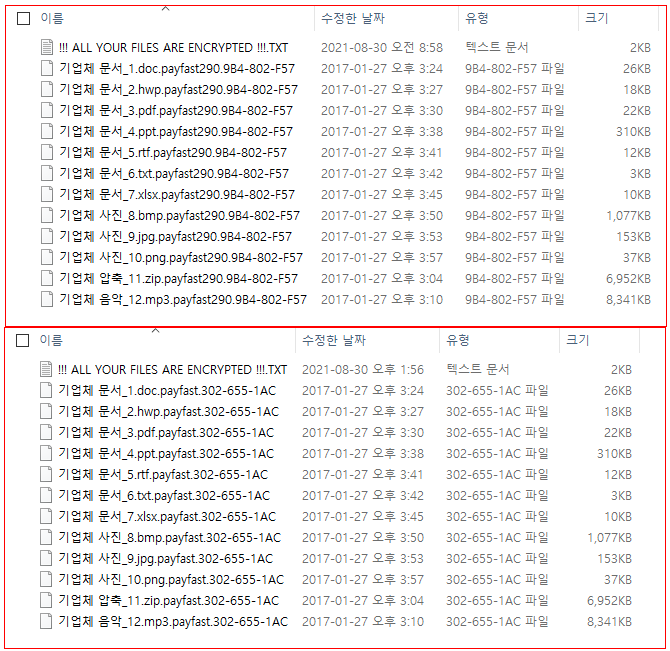

前回、ブログで変化したZeppelinランサムウェアのファイル拡張名(.udacha123yes.<3桁Random>-<3桁Random>-<3桁Random>)についてご紹介したことがありますが、2021年8月頃には韓国などで.payfastシリーズに変化が行われ、活発に流布されています。

ファイル暗号化パターン |

決済案内ファイル |

|

|

!!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT |

|

|

正確な.payfast変種流布方式は確認されていませんが、payfast変種によって暗号化された環境で、.payfast290変種が数日後、同じ時間帯に追加で感染を進めた時点から推測すると、遠隔制御(RDP)方式でシステムに接近し、感染させるものだと推定されます。

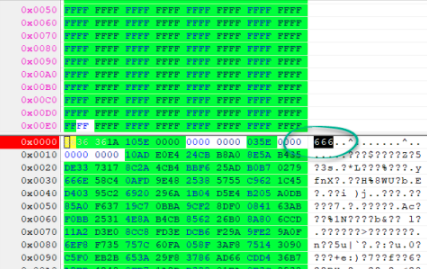

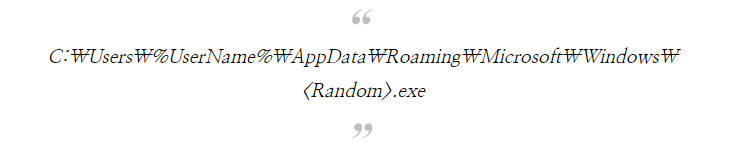

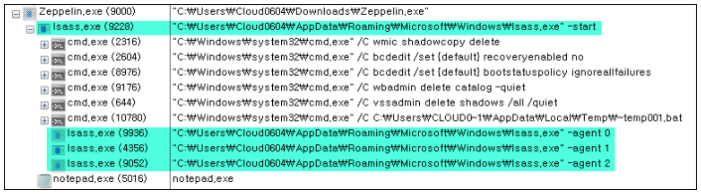

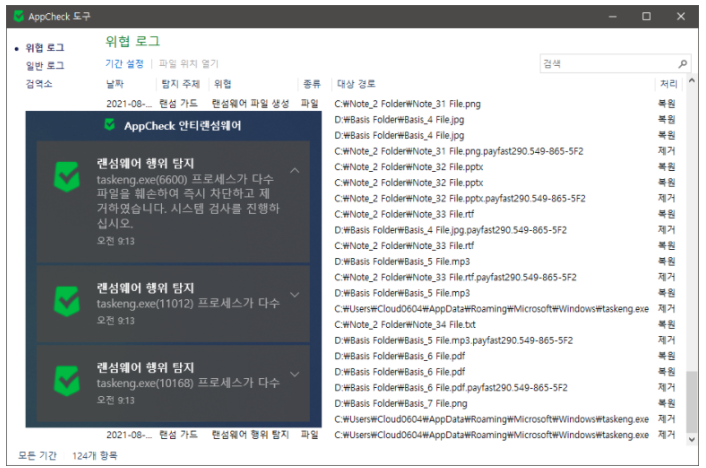

実行されたZeppelinランサムウェアは、「%AppData%\Microsoft\Windows」フォルダ内に、システムフォルダ内に存在する様々なファイル名(※例:csrss.exe、explorer.exe、lsass.exe、smss.exe、spoolsv.exe、暗号ファイル、taskeng.exeなど)を参照して、悪性ファイルを生成します。

<システムファイル名>exe-start :: デスクトップ

<システムファイル名>exe-agent 0::共有フォルダー(ネットワークドライブ)

<システムファイル名>exe-agent 1:: Cドライブ

<システムファイル名>exe-agent 2 :: Dドライブ

実行されたランサムウェア悪性ファイルは、感染システムに接続されたドライブ状態に応じてマルチプロセスを生成し、それぞれの領域に対するファイル暗号化を進めます。

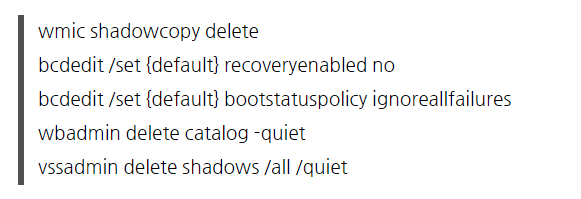

また、暗号化されたファイルがシステム復元機能などを通して復旧できないよう、以下のようなコマンド実行を実行することができます。

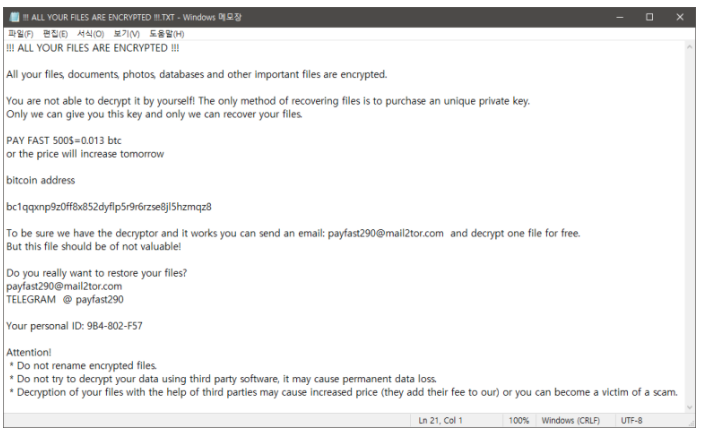

暗号化対象フォルダごとに!!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT決済案内ファイルを作成して、ファイル暗号化に使用された公開鍵(513Bytes)ファイルを.zeppelinファイル名で作成しておきます。

決済案内ファイルでは特定のメールアドレスまたはテレグラムを通じて連絡するよう誘導しています。

AppCheckは、Zeppelinランサムウェアの持続的な変種製作を通じた流布活動とともに、マルチプロセスを通じたファイル暗号化行為に対して、追加のアップデート対応なしにファイル毀損時、遮断·遮断以前に毀損されたファイルを自動復元します。

Zeppelin ランサムウェアは、韓国でも2021年8月に入ってから、常に検知が確認されているので、外部から遠隔制御(RDP)を通じてアクセス可能なサーバー環境である場合、総当たり攻撃(Brute-force Attack)によって管理者アカウントを奪取される可能性があるので、MSSQLアカウントおよび遠隔デスクトッププロトコルアカウント管理にご注意ください。